Das lokale Administratorkennwort ist eine häufig unterschätzte Gefahr im Unternehmen. Sehr oft wird dieses bei der Installation des Betriebssystems vergeben und dann nie wieder beachtet. Genauso oft, handelt es sich um das selbe Kennwort – auf jedem Client. Aber warum solltest Du regelmäßig das Administratorkennwort ändern?

Warum sollte ich das lokale Administratorkennwort ändern?

Hierfür gibt es mehrere Gründe. Zum einen kann es passieren, dass Personen das Passwort des lokalen Administrators per Zufall erfahren. Meist aus Unachtsamkeit des Administrators. Dieses neue Wissen gibt dieser Person die Möglichkeit sich auf jedem Client im Netzwerk mit Administrationsrechten anzumelden.

Dazu gibt es noch das Szenario, dass ein Administrator aus dem Unternehmen ausscheidet. Ich unterstelle dann mal, dass dieser das Kennwort nicht beim Verlassen der Firma vergessen wird. Wichtige Passwörter wie Domänen-Admin oder VPN-Zugänge sind schnell geändert. Aber wer möchte schon auf allen Clients, das lokale Administratorkennwort ändern. „Hat er ja sowieso keinen Zugriff drauf…“ sind dann häufige Ausreden.

Wer für jeden Client ein eigenes Kennwort für das Administrator Konto vergibt, ist vermutlich ebenfalls auf der unsicheren Seite. Denn meist sind diese Kennwörter dokumentiert. Und Listen lassen sich wunderbar mitnehmen.

In kleinen Netzwerken lässt sich das sicherlich noch bewerkstelligen. Schnell per MMC die Computerverwaltungen der Clients geöffnet und das Kennwort manuell geändert. Aber wie sieht das in größeren Umgebungen aus? Praktisch wäre eine automatische Passwortgenerierung im Hintergrund. Eine zufällige Vergabe des Administratorpassworts je Client. Undokumentiert, aber auf Wunsch abrufbar.

Administratorkennwort ändern mit LAPS

Microsoft stellt für genau dieses Problem eine Lösung bereit, die schnell installiert und sehr effektiv ist. Mit LAPS (Local Administrator Password Solution) lässt sich per Gruppenrichtlinie das lokale Administratorkennwort ändern und jederzeit abrufen. Das Tool ist kostenlos und funktioniert für alle Windows Server ab der Version 2008 SP2. Weitere Voraussetzungen sind das .NET Framework 4.0 sowie Powershell 2.0 und höher.

LAPS beinhaltet die Templates für den Gruppenrichtlinieneditor, ein PowerShell Modul sowie die Erweiterungen für die Clients. Weiterhin ist eine GUI vorhanden, mit deren Hilfe Du das Passwort jedes einzelnen PCs in der Domäne herausfinden kannst. Für den Fall, dass Du Dich doch mal mit dem lokalen Administratorkonto anmelden musst.

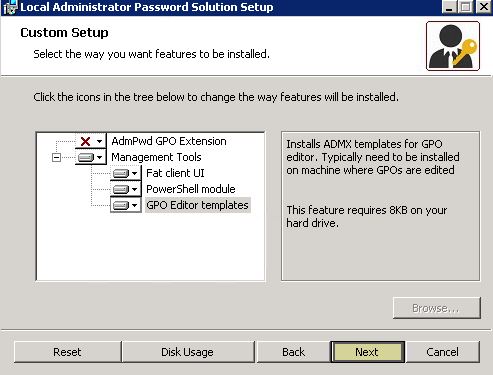

Zunächst aber muss LAPS auf dem Domänencontroller installiert werden. Das Setup besteht aus den folgenden Features:

- AdmPwd GPO Extension

Beinhaltet die dll-Datei, welche später auf den Clients benötigt wird. Muss daher nicht auf dem Domänencontroller installiert werden. - Fat Client UI

Die grafische Benutzeroberfläche, mit deren Hilfe sich die Administratorkennwörter der jeweiligen Computer anzeigen lassen. Wird nicht unbedingt benötigt, weil die Kennwörter auch über die Attribute im jeweiligen Computerkonto im AD abrufbar sind. - PowerShell module

Wird auf dem Domänencontroller benötigt, um das Schema zur erweitern und um die Berechtigungen einzustellen, welcher Account überhaupt das Administratorkennwort ändern oder auslesen darf. - GPO Editor templates

Beinhaltet die Templates für die Gruppenrichtlinien. Wird also ebenfalls auf dem Domänencontroller benötigt.

Aktivieren von LAPS und setzen der Berechtigungen

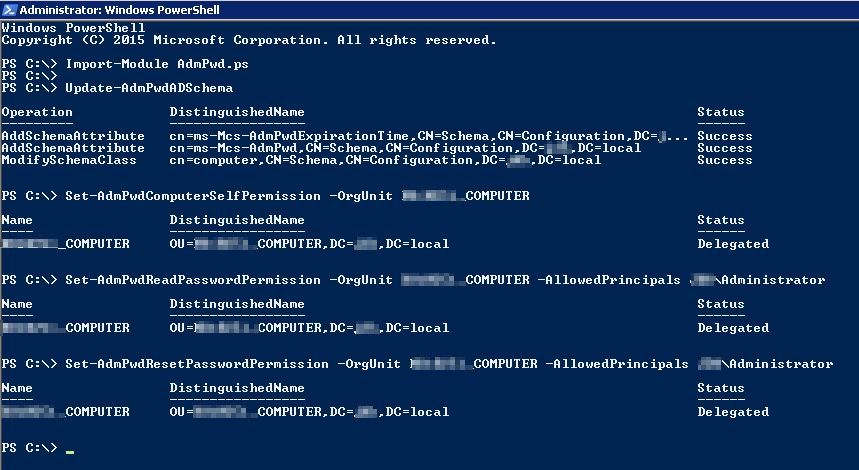

Nach der Installation der benötigten Komponenten auf dem Domänencontroller müssen zunächst ein paar einmalige Einstellungen getroffen werden. Hierfür benötigst Du eine PowerShell Konsole mit Administrationsrechten auf dem Domänencontroller. Anschließend musst Du das Modul AdmPwd importieren. Dies geschieht über den Befehl:

Import-Module AdmPwd.psJetzt werden zwei neue Attribute dem Schema des Active Directoy hinzugefügt:

Update-AdmPwdADSchemaAls nächstes müssen noch drei Berechtigungen vergeben werden (Wichtig: Die Berechtigungen werden nur auf die angegebenen Organisationseinheiten angewendet):Die Berechtigung, dass die Computerrichtlinie das lokale Administratorkennwort ändern darf. Das erreichen wir durch den Befehl

Set-AdmPwdComputerSelfPermission -OrgUnit <Organisationseinheit>Nun geben wir an, welche Benutzer das Passwort des jeweiligen lokalen Administrators im Klartext auslesen darf:

Set-AdmPwdReadPasswordPermission -OrgUnit <Organisationseinheit> -AllowedPrincipals <Domäne\Benutzer>Zuletzt müssen noch die Benutzer definiert werden, welche das Kennwort zurücksetzen, bzw. ändern dürfen:

Set-AdmPwdResetPasswordPermission -OrgUnit <Organisationseinheit> -AllowedPrincipals <Domäne\Benutzer>

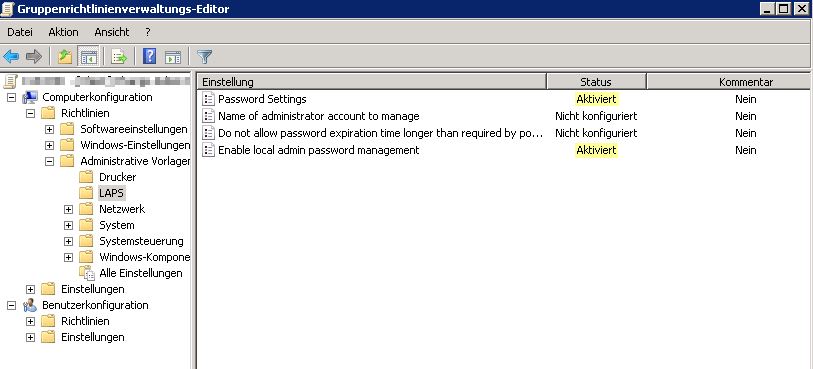

Erstellen der Gruppenrichtlinie für LAPS

Nachdem die obigen PowerShell Befehle abgesetzt wurden, muss noch die Gruppenrichtlinie erstellt werden. Hierfür erstellen wird uns ein neues Gruppenrichtlinienobjekt und navigieren zu dem Pfad: Computerkonfiguration – Richtlinien – Administrative Vorlagen – LAPS.

Dort musst Du die beiden folgenden Einstellungen aktivieren:

- Enable local admin password management

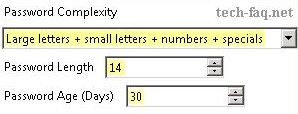

Hiermit wird LAPS aktiviert. Die anderen Einstellungen werden nicht angewendet, wenn dieser Punkt nicht aktiviert wurde. - Password Settings

Hier wird die Komplexität des Passworts festgelegt. Außerdem kannst Du hier festlegen, wie lange das jeweilige Kennwort gültig ist.

- Name of administrator account to manage

Diese Option kann aktiviert werden, wenn dass Passwort eines anderen lokalen Administrators geändert werden soll. Standardmäßig wird immer das integrierte Administratorkonto verwendet. Übrigens auch, wenn dieses umbenannt wurde.

Nach der Erstellung der Gruppenrichtlinie muss diese auf die Organisationseinheiten angewendet. Natürlich funktioniert das nur bei den Organisationseinheiten, welche zuvor per PowerShell mit den nötigen Rechten ausgestattet wurden (siehe oben).

Letzter Schritt: Notwendige DLL auf Clients installieren

Durch die Gruppenrichtlinie wird nun der Befehl zur Kennwortänderung, gemäß der Einstellungen, auf die betreffenden Computerkonten angewendet. Damit die Clients dies auch umsetzen können, wird noch eine dll-Datei benötigt. Die Installation kann dabei auf zwei verschiedene Arten erfolgen.

Zum Einen bietet die LAPS Setupdatei die Möglichkeit einer Installation im Hintergrund. Über den Befehl „msiexec /i \\server\freigabe\LAPS.x64.msi /quiet“ wird die dll-Datei im Hintergrund installiert.

Die zweite Möglichkeit besteht in der manuellen Verteilung und Registrierung der Datei. Dabei muss die Datei AdmPwd.dll auf jeden Client kopiert werden und mittels „regsvr32.exe AdmPwd.dll“ registirert werden.

Beide Varianten lassen sich wunderbar per Gruppenrichtlinie oder (Login-)skript umsetzen. In kleinen Netzwerken ist sicherlich auch eine manuelle Verteilung möglich. Der Vorteil der zweiten Variante ist meiner Ansicht nach die Tatsache, dass die Anwendung nicht unter „Programme und Features“ auftaucht und somit auch nicht durch einen User deinstalliert werden kann.

Geänderte Kennwörter auslesen

Sind alle obigen Einstellungen umgesetzt worden, wird bei Anwendung der Computerrichtlinien das Administratorkennwort bei allen Computern, die Mitglied der „aktivierten Organisationseinheiten“ sind, geändert. Das Ganze geschieht im Hintergrund. Weder der Benutzer noch der Administrator bekommt diese Änderungen mit.

Die Administratoren, welche die Berechtigungen erhalten haben, Kennwörter zu lesen, haben dazu nun zwei verschiedene Möglichkeiten:

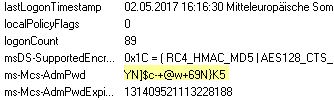

- Computerkonto -> Attribute

Das Attribut ms-Mcs-AdmPwd zeigt das aktuelle Administratorkennwort im Klartext an.

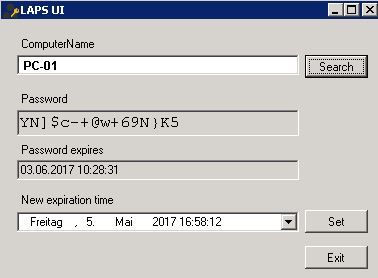

- Über die Anwendung „LAPS UI“ (sofern installiert)

„LAPS UI“ kann mit dem LAPS Setup installiert werden. Es kann auf jedem Server oder PC installiert und verwendet werden.

Mit dieser Anleitung sollte es für Dich zukünftig kein Problem mehr sein, auf mehreren Computern das Administratorkennwort ändern zu können. Natürlich gibt es auch Administratoren, die sämtliche lokalen Administratorenkonten deaktivieren, um unberechtigte Zugriffe zu verhindern. Ich persönlich bevorzuge aber diese Variante. Ermöglicht sie mir doch jederzeit, mich als lokaler Administrator mit einem äußerst sicheren und sich selbstständig ändernden Passwort anzumelden.

Download und weitere Informationen: https://technet.microsoft.com/en-us/mt227395.aspx

Ebenfalls interessant:

- 8 wichtige ADMX-Vorlagen für IT-Administratoren

- Speicherplatz sparen mit Datendeduplizierung

- Zeitquelle am Domänencontroller konfigurieren

- Domänencontroller herunterstufen

Dieser Artikel ist wie alle anderen auf dieser Seite kostenlos für Dich und ich hoffe, ich konnte Dir weiterhelfen. Wer möchte, kann diesem Blog eine kleine Aufmerksamkeit in Form einer kleinen Spende (PayPal) oder über die Amazon Wunschliste zukommen lassen.

hallo,

ich bin am verzweifeln. egal was ich versuch und nach welchem tuto ich das durchspiele…

ich habe das password für einen rechner per gpo setzen lassen.

ich kann mich lokal auf dem rechner nicht mehr anmelden, mir wird über ui, shell bzw. atribute das expiredat angezeigt…

aber das password bleibt leer.

mein account gehört zu den domänen admins, ich hab die schema admins hinzugefügt und das recht per set-admpwd… sogar auf mein admin konto gesetzt.

mit find-admpwdext…rights werden mir die gruppen angezeigt und auch mein adminkonto als berechtigt gelistet.

trotzdem bleibt das passwort feld leer? was übersehe ich?

Hi. Es geht hier ausschließlich um das Kennwort des lokalen Administrators eines Computers. Das hat nichts mit den Domänenbenutzern, bzw. -admins zu tun. Möglicherweise ist das Konto des lokalen Administrators auch deaktiviert, dann könnte ich mir vorstellen, dass das Kennwort nicht ausgelesen werden kann.